Primero hay que leer atentamente la documentación y cuantos más clicks hagas en los links que tiene más vas a comprender todo, elegí para la v4.4. Puse ESP32c3 en el título pero probablemente aplica a Secure Boot V2, que incluye al menos ESP32s2.

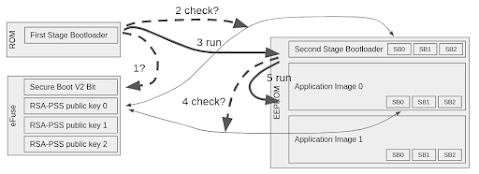

El primer programa que se ejecuta es el que está en la ROM, también llamado FSB (First Stage Bootloader), que entre otras cosas se fija si el eFuse de secure boot está activado, ponele que sí. Luego busca el SSB (Second Stage Bootloader) y si tiene hasta 3 firmas agregadas. Utiliza las hasta 3 public keys que pueden haber en los eFuses y si alguna firma está ok, ejecuta el SSB.

| |

| Arranque normal |

|

| Arranque seguro |

Este hace lo mismo para cada imagen que haya en el resto de la memoria hasta encontrar una válida. Luego, de la aplicación, copia a memoria los datos y programa correspondientes y mapea a la memoria los datos y programas que vayan a quedar en la EEPROM. Por último ejecuta la aplicación.

Para poder llegar a esta situación, tenemos que hacer algunas cositas:

Generar las claves

En la carpeta de tu elección, pero luego el pem va en cada proyecto.

$ openssl genrsa -out secure_boot_signing_key.pem 3072

No te olvides de agregar un *.pem a tu .gitignore, si llegás a versionar esto, pensá que podrías revocar el certificado en el chip pero sólo tenés lugar para tres.

Toolchain

Bajar todo el entorno de esp-idf según las instrucciones del paso 4. Si ya lo tenías de antes, es conveniente que lo actualices.

$ cd ~/esp/esp-idf

$ git pull --recurse-modules

$ ./install.sh esp32,esp32c3,esp32s2

Tu proyecto

Para este ejemplo usé CIBS/esp32c3-secure-boot, que es lo mismo que esp32c3-pinout. De un modo u otro, activar el entorno

$ . export.sh

Ir a tu proyecto, si lo tenías ya construido, hacelo papilla con

$ rm -rf build

Para empezar de cero:

$ idf.py set-target esp32c3

$ idf.py menuconfig

# Security features

[*] Enable hardware Secure Boot in bootloader (READ DOCS FIRST)

Select secure boot version (Enable Secure Boot version 2) --->

(X) Enable Secure Boot version 2

[*] Sign binaries during build (NEW)

(secure_boot_signing_key.pem) Secure boot private signing key (NEW)

# Partition Table --->

(0xa000) Offset of partition table

Ese 0xa000 en lugar del 0x8000 original podría ser opcional pero en mis pruebas dijo:

Bootloader binary size 0x8c30 bytes is too large for partition table offset 0x8000. Bootloader binary can be maximum 0x8000 (32768) bytes unless the partition table offset is increased in the Partition Table section of the project configuration menu.

La tentación es poner 0x8d00, pero tras varias iteraciones, mejor 0xa000, más que por ahí dice que debe ser múltipo de 0x1000.$ idf.py build

En algún punto va a tirar dos mensajes, uno que gentilmente explica como agregarle firmas al bootloader:

To sign the bootloader with additional private keys.

/home/iot/.espressif/python_env/idf4.4_py3.10_env/bin/python

/home/iot/esp/esp-idf/components/esptool_py/esptool/espsecure.py

sign_data -k secure_boot_signing_key2.pem -v 2 --append_signatures -o

signed_bootloader.bin build/bootloader/bootloader.bin

Y otro de cómo grabarlo, hay que hacerlo a mano, sólo cuando hay nuevas keys.

/home/iot/.espressif/python_env/idf4.4_py3.10_env/bin/python /home/iot/esp/esp-idf/components/esptool_py/esptool/esptool.py --chip esp32c3 --port=(PORT) --baud=(BAUD) --before=default_reset --after=no_reset --no-stub write_flash --flash_mode dio --flash_freq 80m --flash_size 2MB 0x0 /home/iot/ceiot_base/CIBS/esp32c3-secure-boot/build/bootloader/bootloader.bin

¿Qué ponemos en PORT y BAUD?

PORT = /dev/ttyUSB0

BAUD = 115200

Ambos salen de haber visto alguna vez la salida de idf.py monitor:

--- idf_monitor on /dev/ttyUSB0 115200 ---

Luego

$ idf.py flash

$ idf.py monitor

Resultados

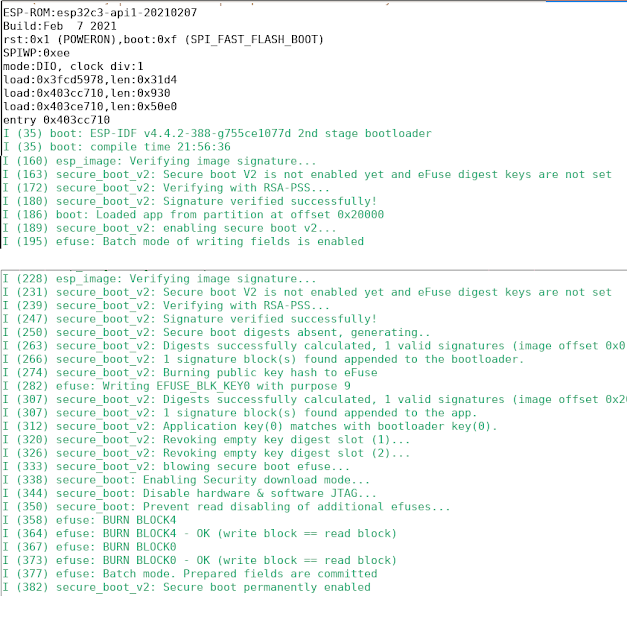

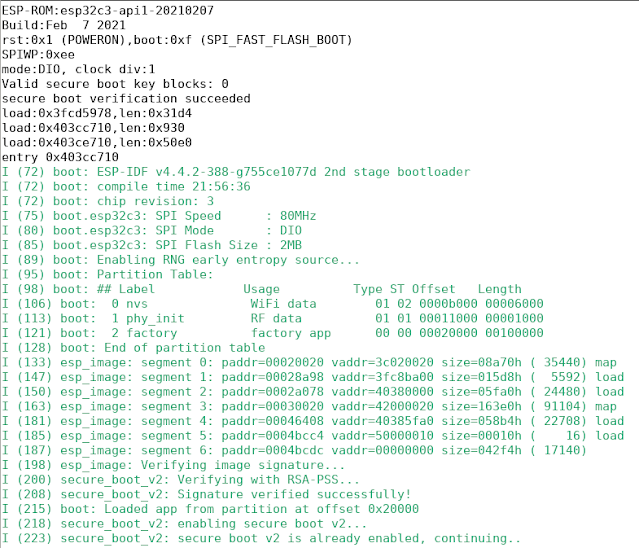

La primera vez, tal como dice la documentación, sirve para activar, hace falta un reset

Desde la próxima vez que arranque:Notá tanto la diferencia del FSB (en negro) como la del SSB (en verde).

Este proceso en dibujitos:

|

| Setup bootloader |

|

| Setup App |

A mi no me salió de una tán fácil, no encontraba la tabla de particiones, no había nada en ésta, horas...

|

| Una de las tantas fallas... |